Soy Mónica, webmaster de www.guiadejardin.com y este fin de semana he tenido que vivir la experiencia de ver cómo te roban el nombre de dominio de tu web, una situación muy poco agradable que, sobre todo, me ha hecho darme cuenta de la nula seguridad que nos ofrece el servidor de dominios con quien yo contraté.

Alguien consiguió apropiarse de la cuenta Godaddy en la que alojamos nuestros dominios web, entre ellos la de Guía de Jardín. No nos enteramos hasta que recibimos un email de nuestro proveedor indicándonos que nuestro dominio quedaba transferido. Imaginaos la perplejidad con que recibimos la noticia. Inmediatamente nos pusimos en contacto telefónico para aclarar la situación, ya que en el mensaje que nos enviaron indicaban claramente que si pensábamos que era un error contactáramos con ellos.

Al habla por teléfono, el operador de Godaddy nos comentó que había sido una petición realizada desde la web con nuestro usuario y contraseña. ¡No dábamos crédito! Recordamos perfectamente que la última renovación la hicimos por dos años para no tener que preocuparnos más hasta 2017. Sin duda alguien había usurpado nuestra información, pero ¿cómo? De inmediato pensamos en la posibilidad de que nos hubieran hecho phishing, algo que siempre habíamos temido en nuestras cuentas bancarias pero jamás pensamos que intentaran en un dominio web.

No es sencillo probar que te han robado un dominio. Yo no tengo acceso a las direcciones ip desde las que se realizaron estas operaciones informáticas, cosa que facilitaría mucho el trabajo y cuyo seguimiento puede ser mucho más sencillo para los técnicos de Godaddy. Espero y confío que se empleen a fondo, pero mientras yo he realizado mis investigaciones para llegar a la evidencia.

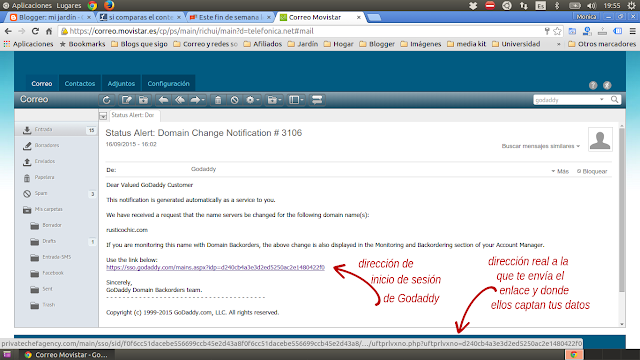

Para comenzar y sospechando que todo empezó con un ataque de phishing revisamos todos los correos con Godaddy, todos, uno por uno. ¿Qué buscamos en concreto? Un correo que nos pida información y nos brinde un enlace por donde entrar a la web de Goddady. Meticulosamente los revisamos todos..., y dimos con él. (click para agrandar la imagen)

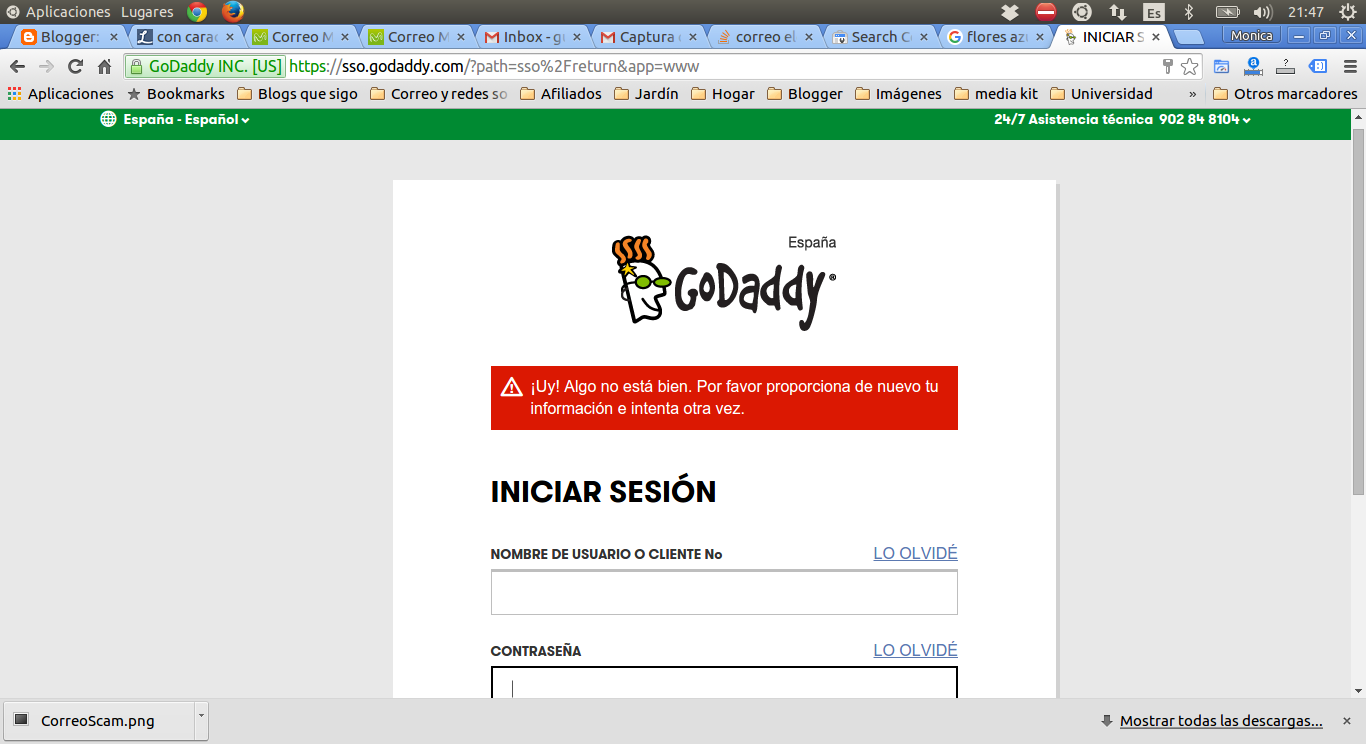

Cuando accedes a ese enlace se abre la pantalla de inicio de sesión de Godaddy. La suya, del servidor de Godaddy. Lo he podido comprobar tecleando datos incorrectos desde la página principal de Godaddy, te envía esta misma pantalla con otros parámetros.

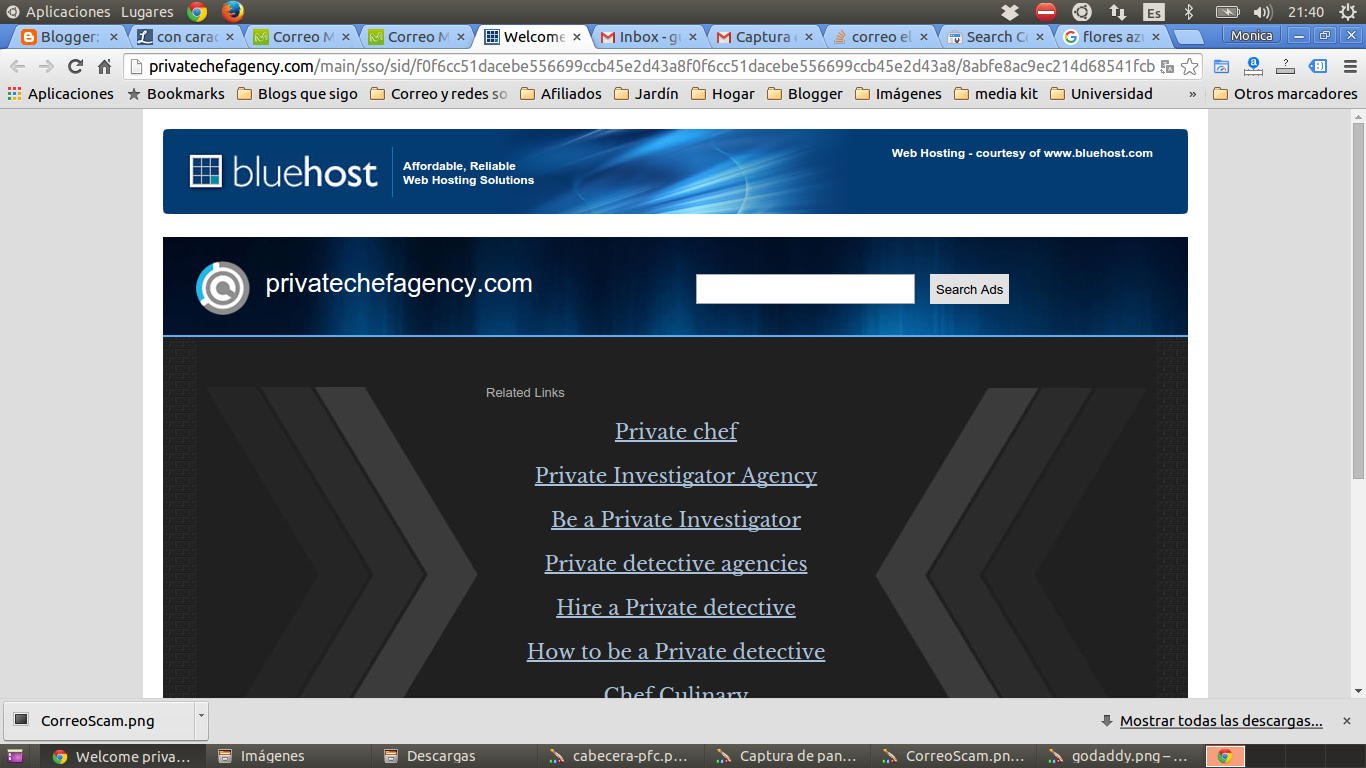

Pero es esta otra la que recoge los datos que tecleas. Una web que parece inocua pero tras la que hay un script esperando tus datos.

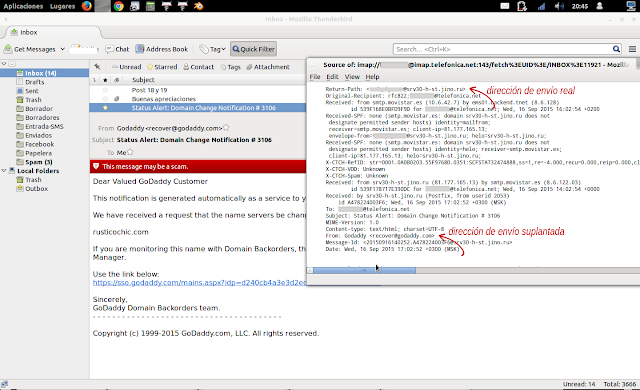

Abriendo los detalles del correo hemos podido comprobar que la dirección desde donde se envió este correo no es de Godaddy, sino una simple suplantación de identidad. No es algo obvio, que se vea a simple vista y no lo vimos en su día para nuestra desgracia.

Debo hacer notar, además, que esta vez abrimos el mensaje desde Mozilla Thunderbird, en lugar de hacerlo desde Chrome. ¿La diferencia? Mozilla Thunderbird nos avisa en rojo que el correo puede ser "scam", una estafa. Un punto a favor de Mozilla, me ha ganado como usuario para los restos.

Lo que muestra esta imagen son los datos que lleva un email en la cabecera cuando se envía un mensaje. Básicamente debe llevar un emisor (FROM) y un receptor (RECIPIENT), en este caso una cuenta de Godaddy y la nuestra. Pero si os fijáis, en la primera línea aparece un RETURN-PATH, otra dirección de correo que se añade a los mensajes cuando la dirección real de envío no coincide con la que se indica en el FROM. ¿Y esto cómo puede ser? Evidentemente los gestores de correo electrónico que utilizamos habitualemente (outlook, yahoo, gmail, etc) no permiten que la dirección real de envío y la que figura en el FROM sean diferentes, pero mediante programas informáticos esto se puede hacer.

¿Queda duda de que ha habido fishing? Sólo falta indagar en la dirección de correo del RETURN-PATH (y que he tapado adrede) para saber de donde vienen. Por la extensión del dominio ( .ru) y consultando wikipedia, de Rusia. ¡Oh, casualidad! ¡Como el nuevo registrador de mi dominio robado!

Tras esto es fácil comprender lo que sucedió. Alguien ya tenía nuestra clave de acceso, bastaba entrar como si fuéramos nosotros y manipular todo traspasando el dominio a su nombre en otro registrador.

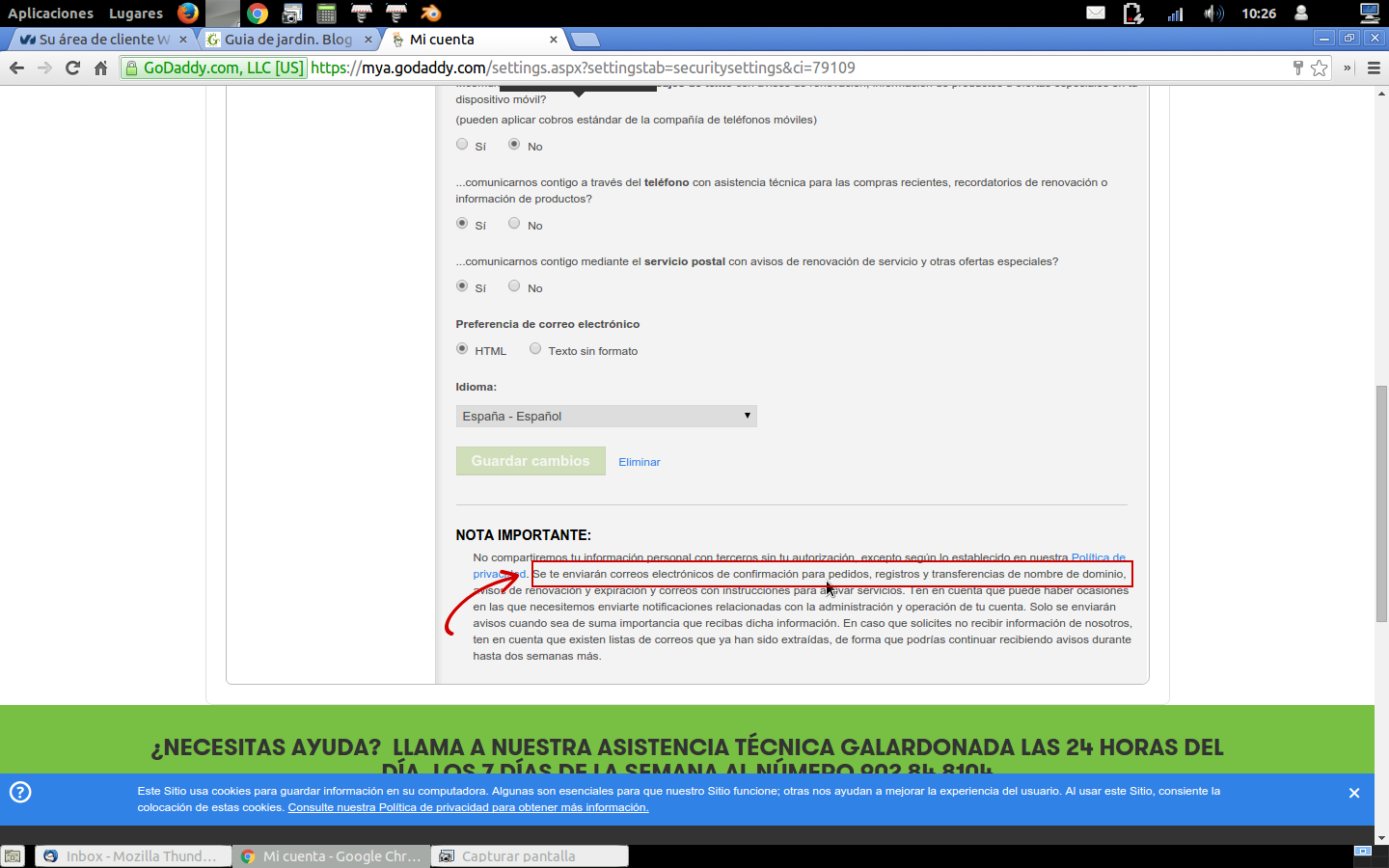

Y yo me pregunto ¿porqué Godaddy no envió el email de confirmación prometido en las clausulas del contrato? ¿Cómo se atrevió a transferir mi dominio sin que yo confirmara que deseaba hacerlo? Si tienes un dominio alojado en Godaddy puedes comprobar que se comprometen a hacerlo (en la siguiente imagen puedes verlo), pero yo todavía estoy esperando una explicación de qué ocurrió.

Godaddy, es quien puede y debe consultar direcciones ips para comprobar si estoy o no en lo cierto y dar explicaciones de todos los agujeros que hay en su sistema de seguridad. El asunto es muy grave.

Pero observamos más cosas. Cuando www.guiadejardin.com era mi propiedad, yo lo tenía redireccionado a www.casaxjardin.blogspot.com, un blog de Blogger. Observando el contenido que el ladrón ha colocado en www.guiadejardín.com se aprecia que es una copia íntegra del mío donde sólo ha cambiado la foto de la cabecera y el correo al pie del post. ¿Otra casualidad? A mi los indicios de robo me parecen más bien evidencias.

Desde hace 5 años Guía de Jardín es mi identidad en la web, tanto en el blog como en las redes sociales: facebook, twitter, pinterest, instagram, blogloving. El dominio estaba registrado en Godaddy hasta 2017 y jamás se me pasó por la cabeza venderlo.

Como solución temporal mi blog se puede seguir visitando en la dirección de hosting de Blogger y allí seguiré escribiendo para mis mis seguidores y contestando a sus comentarios. He solicitado a Google que elimine temporalemente mi información de los resultados de búsqueda y sigo esperando a que Godaddy solucione este terrible problema de seguridad en general y revierta el mío en particular.

Seguiré informando sobre las actuaciones y el día que se resuelva publicaré todo lo acontencido. Sé que hay quien dudará de mi razonamiento, es posible que algo se me escape, pero si podéis ayudarme os quedaré eternamente agradecida. Cualquier sugerencia o difusión de esta información no sólo me ayuda a mi, sino a cientos de usuarios que sufren el phishing a diario.